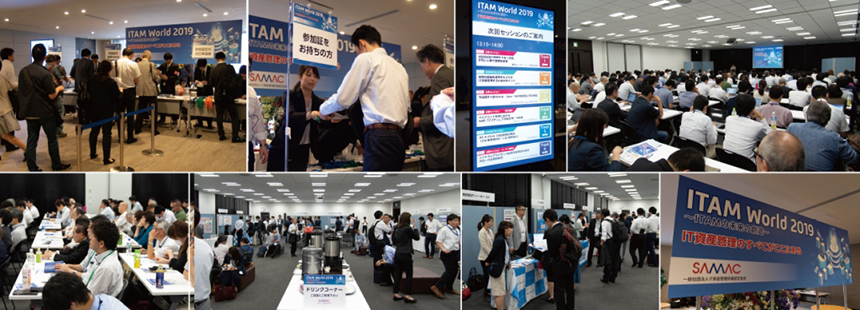

去る2019年6月7日(金)、ベルサール新宿グランドにて、一般社団法人IT資産管理評価認定協会(SAMAC)主催「ITAM World 2019」を開催いたしました。

本年は、有識者による講演ではSAM推進のための有益な情報や実践例の紹介、また会員企業による個別セッションや展示ブースなど充実したプログラムを提供し、さらにバージョンアップした情報やセッションをご用意させていただきました。

日本最大のIT資産管理・ソフトウェア資産管理の専門カンファレンスは、昨年を上回る参加人数となり、盛況のうちに終了しました。

開催概要

| 会期 | 2019年6月7日(金)9:30~18:30 |

|---|---|

| 会場 | 東京都新宿区西新宿8-17-1 ベルサール新宿グランド 5F |

| 主催 | 一般社団法人IT資産管理評価認定協会(SAMAC) |

| 後援 |

一般財団法人日本情報経済社会推進協会(JIPDEC) BSA | ザ・ソフトウェア・アライアンス 独立行政法人情報処理推進機構(IPA) 一般財団法人日本規格協会(JSA) 一般社団法人日本クラウドセキュリティアライアンス(CSAジャパン) |

| 協賛 |

一般社団法人コンピュータソフトウェア協会(CSAJ) 一般社団法人日本コンピュータシステム販売店協会(JCSSA) 一般社団法人コンピュータ教育振興協会(ACSP) |

| 参加人数 | 482名 |

目次

- 【基調講演】サイバーセキュリティ対策とIT資産管理

- 【特別講演】IT不祥事を防ぐために知っておくべきIT資産管理のリスクマネジメント~国内外の最新の摘発事例に基づく重大リスクとその対応策~

- 【ユーザー事例講演】富士薬品におけるIT資産管理への取り組み(時代の変化への対応)

- 【後援団体セッション】IT資産とサイバーセキュリティ対策

- 【後援団体セッション】ゼロトラスト環境下でのクラウドセキュリティ

- 【SAMACセッション】仮想化基盤を運用する上でのIT資産管理するためのポイント

- 【SAMACセッション】ITAMSの認証と効率化のための国際規格とJIS化の状況

- 【SAMACセッション】SAMAC新管理基準の解説、JIS X 0164-1の最新版の概要

【基調講演】サイバーセキュリティ対策とIT資産管理

独立行政法人情報処理推進機構(IPA)セキュリティーセンター長

瓜生 和久 様

本年の『情報セキュリティ10大脅威2019』において、組織向け脅威の1位は「標的型攻撃」となっている。2015年に日本年金機構の加入者情報が大量に盗まれたが、これはメールの不正ファイルによりウイルスに感染させ、内部で潜伏しながら情報を集めるため、非常に見つけづらいという特徴がある。

本年の『情報セキュリティ10大脅威2019』において、組織向け脅威の1位は「標的型攻撃」となっている。2015年に日本年金機構の加入者情報が大量に盗まれたが、これはメールの不正ファイルによりウイルスに感染させ、内部で潜伏しながら情報を集めるため、非常に見つけづらいという特徴がある。

第2位はビジネスメール詐欺。請求に係るメールのやりとりを横から見て、攻撃者の口座へ送金させる。メールアドレスはいつもの関係者に見せかけていることが多い。

第3位はランサムウェアに感染させ、身代金を払うよう求めてくる。2017年には自動車メーカーの工場機器がWannaCryに感染し、生産ストップの影響で数億円の被害が出た。2018年には病院の電子カルテシステムが感染し、2日間使えなくなった。同年の鉄道会社は運行管理や業務用ファイルに影響はなかったが、業務そのものに影響を与えることとなった。

第4位はサプライチェーンの弱点を悪用する攻撃。某スポーツ法人のチケットサイトがSQLインジェクションという攻撃を受け、クレジットカード情報が奪われた。

委託元が委託先に対し、情報セキュリティに関する要件を仕様書に明記しているのは3割程度。問題が起きたときの責任範囲の確定が難しいため、常識的な対策ができているかというモデル契約書ができればと検討している。

IPAでは、サイバー攻撃の対応支援として攻撃情報を調査し、脆弱性関連情報の届け出受付や分析を行っている。さらに独立行政法人の情報システムの監視も行っている。セキュリティマネジメントに関しては、『サイバーセキュリティ経営ガイドラインV2.0』を公開した。

経営者がすべき3原則は、リーダーシップ、サプライチェーン全体への配慮、何か問題が発生した時は最後に責任を取ることだ。

もう一つは脆弱性対策支援だ。パソコンやスマートフォンはセキュリティ能力が高いが、カメラ等のIoT機器は脆弱となりやすく、最近では未設定や弱いパスワードを狙い攻撃を仕掛けられている。前者は人間の数で止まるが、後者は今後さらに激増すると考えられる。

防犯カメラのセンサー、ペースメーカー、工場のシステムが機能不全に陥る可能性もある。そこでIoT機器の脆弱性を発見する仕組みも出てきている。

脆弱性は誰にでも発見できる。もし見つけたときは、直ちにIPAへご提供してほしい。JPCERTとともに対応し、当該脆弱性のパッチを広く提供することができる。さらにわれわれはJ-CSIPという仕組みを作り、重要インフラ分野などが攻撃を受けたときの情報共有体制を取っている。IT資産対策の知ったかぶりは惨事を招く。資産全体を理解した上で、日々訓練を行い、脆弱性が見つかれば対処し、情報が見つかれば共有する必要がある。肝心なのは日々の理解に加え、日々の実践である。

【特別講演】IT不祥事を防ぐために知っておくべきIT資産管理のリスクマネジメント

~国内外の最新の摘発事例に基づく重大リスクとその対応策~

弁護士 / BSA|ザ・ソフトウェア・アライアンス日本担当顧問

石原 修 氏

BSAはグローバル市場において、世界のソフトウェア産業を牽引する業界団体である。皆さまもご存じの企業が多数加盟しており、「不正対策」と「政策提言」を2本の柱とし、知的財産保護とイノベーションの促進、オンライン上での不正防止やコンプライアンス支援、国に対する知的財産制度の政策提言を行っている。

BSAはグローバル市場において、世界のソフトウェア産業を牽引する業界団体である。皆さまもご存じの企業が多数加盟しており、「不正対策」と「政策提言」を2本の柱とし、知的財産保護とイノベーションの促進、オンライン上での不正防止やコンプライアンス支援、国に対する知的財産制度の政策提言を行っている。

ソフトウェアの著作権はメーカーに帰属し、インストールに際し使用許諾(ライセンス契約)を得なければならない。それを超えてインストールした場合、著作権(複製権)侵害、不正コピーとなる。その場合の刑事罰はは10年以下の懲役と1000万円以下の罰金の双方を科すことができ、社員が法人の業務として不正にインストールした場合、その法人に対し3億円以下の罰金を科すことができる。会社法では、取締役に故意または重大な過失がある場合、取締役個人が会社と連帯して損害賠償責任を負うという条項があり、社内の不正コピーの防止体制の不備が“漫然と放置“されている場合に取締役に重過失を認めて、約4000万円の支払いを命じた判例もあるため、経営者は防止策を立てることが重要となる。

一方、職場でソフトウェアの違法インストールを発見した際、即座にアンインストールすることは著作権法違反被疑事件の証拠隠滅罪となり、3年以下の懲役または30万円以下の罰金にあたるので注意していただきたい。

不正コピーを巡る新たな動向として、近年は不正なシリアルナンバーやプロダクトコード、COAラベル等が出回っており、これら不正に対する法的対応として、商標法違反や不正競争防止法違反等により、各県警もサイバー犯罪摘発に向け活発に動いている。

リスクの予防のためには、徹底した意識改革が必要である。まず経営層が全社的に取り組み、各部門を統一し、定期的にレビューすることが重要となる。

システムを構築する業者についてもソフトウェアライセンスの知識が不十分な場合があるため、仕様どおりにソフトウェアインストールされ、ライセンスが納品されているかどうかの確認が必要となってくる。

「経営層が自ら意識を変革すること。」「基本台帳が存在すること。」「ルールが順守されていること。」「不一致が見つかった場合、適切な対応をすること。」が重要であり、海外での摘発の事例も増えているため、海外の事業所でも、これらを徹底することが重要になる。

BSAではソフトウェアライセンスの不備によるリスクについての資料を無料でダウンロードができる。そしてeラーニング・サービスに登録すると、詳しい知識を得ることが可能となる。さらにはソフトウェア資産管理サポートとして、企業と公共機関に向けて台帳のひな型やルールや規定等、全てを網羅したものが無料でダウンロードできる。海外に事務所をお持ちの方にはVerafirmという世界クラスのSAMツールがあるので、ぜひ、活用しながら、学んでいただきたい。

【ユーザー事例講演】富士薬品におけるIT資産管理への取り組み(時代の変化への対応)

株式会社富士薬品 企画管理本部 情報システム部長

河中 啓之 様

富士薬品は1930年に富山市にて配置薬販売事業で創業、その後、ドラッグストア・調剤薬局の展開、医療用医薬品の製造・販売を行い、自社新薬の創出・販売を行うなど、皆さまの健康にかかわるものを提供している。多岐にわたる事業の中では、いろいろなシステムが要求される。それに対応する組織が、われわれ情報システム部だ。

富士薬品は1930年に富山市にて配置薬販売事業で創業、その後、ドラッグストア・調剤薬局の展開、医療用医薬品の製造・販売を行い、自社新薬の創出・販売を行うなど、皆さまの健康にかかわるものを提供している。多岐にわたる事業の中では、いろいろなシステムが要求される。それに対応する組織が、われわれ情報システム部だ。

今までは事業規模の拡大や世の中の変化に関して、内製で費用もかけずに対応してきた。しかし、店舗数や利用者が増え、ニーズの幅が広がり、従来の体制では難しくなった。ライセンスの購入にあたり、本社で調達してきたが、その後の管理を各グループ会社に任せていたため統合的な管理ができず、利用状況を正しく把握できていなかった。

当然、IT資産については対象端末の全体数やグループ会社のライセンスも特定できていない状態だった。しかも、これからIT資産に相当するものはどんどん増えていく。これは自社では限界があるということで、専門家やベンダーから三つの解決策を頂いた。

一つ目はActive Directoryの展開により、コンピュータ名やインベントリの問題を解消。セキュアな利用形態でPC資産とライセンス管理ができる環境をつくること。

二つ目はESA契約とSAMによるライセンスの確認サービスを締結。ライセンスを持っているOffice365の機能を有効に活用できるようにし、グループ会社への展開も考慮した契約にすること。

三つ目がSAMによる、キッティングマスターのライセンスチェックも含んだPC-LCM契約の採用。調達とキッティングを依頼することで、正しい状態でハードウェア台帳が作れるようにすること。

これらの課題への対応策として、ロードマップを作成。Active Directoryの構築は、ようやく本部を中心に目処が付いてきた。今後はOffice365によるメールセキュリティの強化や規定・プロセス等をセットしていく。一番重要なところとして、PC管理にPC-LCM契約を採用。本社系と店舗はPCの利用形態が違うため、特色にあわせたライセンス管理をする仕組みをつくり、ようやく資産管理の見通しが付けられるようになった。

われわれは今後のIT全体の方針を三つ掲げている。一つ目が将来のグループ経営を支えるIT基盤の整備。二つ目が次世代システムを攻めのITとして活用できるグランドデザインの策定。三つ目が現状システムの安定運用と対応力の向上だ。三つの方針を融合させながら、3年から5年の中期的なスパンで、新しいITデザインをしていきたいと考えている。情報システム部も企業の成長につながる役割を担うため、皆さまに良いサービスを提供するため勉強し、いろいろな方と協力しながら、変化への取り組みを進めていきたい。

【後援団体セッション】IT資産とサイバーセキュリティ対策

独立行政法人情報処理推進機構(IPA)セキュリティセンター 研究員

寺田 真敏 様

脆弱性の発見は、ウェブサイトや情報分野のソフトウェア製品だけではなく、ヘルスケア機器や社会インフラの制御機器にも広まっている。その脆弱性情報の登録件数は、2018年、アメリカの脆弱性対策データベースNVDに年間1万6千件、日本でも同様に増えている状況にある。

脆弱性の発見は、ウェブサイトや情報分野のソフトウェア製品だけではなく、ヘルスケア機器や社会インフラの制御機器にも広まっている。その脆弱性情報の登録件数は、2018年、アメリカの脆弱性対策データベースNVDに年間1万6千件、日本でも同様に増えている状況にある。

脆弱性を狙う攻撃では、一昨年に流行したランサムウェアWannaCryが悪用したWindowsの脆弱性だけではなく、OpenSSL等のオープンソースやOfficeなど広く普及しているソフトウェアの脆弱性が狙われている。

今回、脆弱性対策に役立つ四つのキーワードを紹介する。

「CVE」は、脆弱性を一意に識別する番号体系で、共通脆弱性識別子と呼んでいる。識別子は年号と連番で構成されていて、2014年までの連番の最大値は9999の4桁だったが、現在は可変長となっている。この識別子を利用することで、他で報告されている脆弱性と同じ脆弱性なのか、いつ頃発見された脆弱性なのかなどが分かる。

「CVSS」は、報告された脆弱性について、技術的な特性、脅威の大きさや情報資産の価値をみて、脆弱性の深刻度を判定する。共通脆弱性評価システムと呼んでいる。深刻度を0から10でスコアリングするため分かりやすくなっている。技術的な特性は攻撃の難易度や影響、脅威の大きさは周囲がどのような状況にあるのか、情報資産の価値はシステムの機密性、完全性、可用性を評価している。

「CWE」は、脆弱性を種別毎に分類する仕様で、共通脆弱性タイプ一覧と呼んでいる。バッファオーバーフフローやSQLインジェクションという名前を聞いたことがあるかと思うが、どのような問題なのかに対して番号付けされているので、それらを調べるときに役立つ識別子である。最近よく発見されている脆弱性種別の把握や、脆弱性の種別の視点から、どの程度の影響があるのかを見積もるときに活用できる。

「CPE」は、SAMACと一緒に取り組んでいるもので、製品を一意に識別する仕様で、共通プラットフォーム一覧と呼んでいる。例えば、IPAが提供している「MyJVN」というソフトウェアの名称を英語「MyJVN」やカタカナ「マイ・ジェイ・ブイ・エヌ」で表記することができるが、これでは同じものと識別するのは難しい。簡潔で一意に識別可能な形式で表記する必要がある。最近は導入しているソフトウェアも数が多くなってきており、機械可読な形にしなければ管理できないフェーズに入ってきている。仕組み的にはまだまだ普及していないが、資産管理との連携で活用できる。

現在、IPAが発信する脆弱性対策情報とユーザが保有している資産管理情報とをひも付ける仕組みが整備されておらず、脆弱性問題が発見されてから、どこに問題があるのかを手作業で調べている状況にある。最終的には機械的な一連の流れで対処できるようにしたいと考えている。脆弱性対策の基盤の改善につながるためにも、ぜひ皆さまもこうしたほうが良いのではないかというコメントを頂ければ幸いである。

【後援団体セッション】ゼロトラスト環境下でのクラウドセキュリティ

一般社団法人 日本クラウドセキュリティアライアンス(CSAジャパン)

業務執行理事 諸角 昌宏 様

現在、日本のクラウド利用率は半分程度。クラウドを利用しない最大の理由にはセキュリティに対する懸念が挙げられている。一方、セキュリティのためにクラウドを利用するという流れもできている。クラウド自身のセキュリティは強化され、ソフトウェアで問題を解決できるようになってきている。

現在、日本のクラウド利用率は半分程度。クラウドを利用しない最大の理由にはセキュリティに対する懸念が挙げられている。一方、セキュリティのためにクラウドを利用するという流れもできている。クラウド自身のセキュリティは強化され、ソフトウェアで問題を解決できるようになってきている。

クラウドの特徴の一つとして、幅広いネットワークアクセスがある。クラウド環境ではセキュリティグループで定義したものを、それぞれのホストに結び付けて対応していく。これは「SDN型」と呼ばれ、管理と運用を分離できる、融通性の高い技術だ。ただ、これだけでは十分ではない。どこからアクセスしているのか、あるいはどのようなデバイスからアクセスしているのか等、粒度の高いアクセス管理を行う必要がある。

ここでゼロトラストの考え方が出てくる。アクセスする際は、毎回デバイスやアクセス認証を実施し、セキュリティを担保する必要がある。

また、まず認証を行い、正しい人かどうかを確認した上で接続する。これがSDPである。インターネット接続の問題点は、ハッカーに対しても開かれていることだ。ポートスキャンをすれば、どの口が開いているのか分かるし、起動されているサービスが分かり、その中の脆弱性情報に基づいて攻撃することができる。

そこでSDPが認証局と同じ役割をする。コントローラーで認証を取ることにより、クライアントから送られたデバイスと本人情報に基づき、認証接続依頼先にアクセプティングホストが存在するかを確認する。これが存在した場合、双方向から接続要求を送信し、アクセスを可能にする。認証が取れるまでは、Deny-Allの設定になっているため、あらゆるアクセスはドロップされる。

SPAのベースとなる考え方はPort-Knockingである。あらかじめ決められた順番でポートをたたくことで、特定のポートを開く機能だが、同じシーケンスであれば接続できるのでリプレイ攻撃に弱く、シーケンス自体を壊され、IDSにより探索が可能になってしまう。 この解決策として、SPAはシングルパックで構成される。リプレイ攻撃に対してはランダムなデータを入れておくことで、同じパケットが来るとドロップし、スプーフィングだけでは攻撃できず、解析も不可とした。

SDPはIoTと安全に通信することができる。インターネットベースで安全な通信ができるため、IoTからクラウドの接続にはSDPを使うことが有望になっている。

CSAもSDPにいろいろな形で取り組んでいる。White Paperの提供。SDPのオープンソース化との連携。クレデンシャル情報を公開し、世界中から攻撃を受ける実証実験のハッカソン。これは過去4回実施しているが、一度も破られいてない。本年はCSA本部がArchitecture Guide 2.0を公開した。これはSDPの実践に向けたガイドラインだ。さらにCSAジャパン独自の取り組みとして、SDP利用シナリオ集を公開している。解説も含め、ぜひご覧いただきたい。

【SAMACセッション】仮想化基盤を運用する上でのIT資産管理するためのポイント

仮想化・クラウド検討WG

リーダー 金井 孝三 氏

IT資産管理のためには、IT関連の全ての資産を調査しなければならない。とはいえ、最終目標は、そうであっても、一から取り組む際には、分割して優先度の高いものから着手するのが現実的だ。そして、最初に着手すべきものとしてあるのが、仮想化基盤である。

IT資産管理のためには、IT関連の全ての資産を調査しなければならない。とはいえ、最終目標は、そうであっても、一から取り組む際には、分割して優先度の高いものから着手するのが現実的だ。そして、最初に着手すべきものとしてあるのが、仮想化基盤である。

まずは、仮想化基盤で動作している各システムのリストを入手する。そして、仮想化基盤上で動作している各システム上のソフトウェアでも、特に高価なアプリケーションであるデータベース、業務上の主要なパッケージ、全社員が使っている利用範囲の大きなものなど、コストの観点からインパクトの大きい使われ方をされていると考えられるものから調べていくのが一般的だ。

なお、上記のようなソフトウェアを調べる際には、同時にシステムのアクセス権も確認しておきたい。全社員がフルアクセスできるシステムもあれば、一つの部門しか使えないもの場合もあり、また、社内向けのサービスなのか、それとも社外にサービスを提供しているのかもアクセス権を調べて分かる場合も少なくない。また、在庫状況を取引先が見られるシステムを作っていれば、一般的には社外向けサービスとなり、利用者は社員だけでなく、組織外の取引先も使用されるため、利用しているソフトウェアによっては、組織外の利用者が利用できる通常とは違うライセンスが必要になる場合も少なくない。

これらの調査の結果、仮想化基盤で動いているシステムにおいて、インパクトの大きいシステムが推測ではなく調査結果から判明するので、当然、その結果に基づいて、インパクトが大きい物から詳細に調べていくことになる。

詳細調査では、OSやアプリケーションのライセンスの確認は、もちろん、利用しているアプリケーションについても全数調査を行う。調査項目としても、ハードウェアは自社内かデータセンターにあるオンプレミスの仮想化基盤であったとしても、利用者、運用担当者、管理者の所属はどこか。システムを利用するのは何人か。本番環境、テスト環境、開発環境はそれぞれあるかなどの調査が必要となる。

なお、仮想化基盤は簡単にハードウェアリソースを増設することができ、仮想化基盤の管理部門は利用部門に何も言わず、メモリやCPUを増やしてしまうことがある。多くのサーバソフトウェアはコア数でライセンス数と費用が決まるため、勝手に増設されると予期せぬ追加料金がかかることがある。そのため、何らかのハードウェア構成などの変更をするときは、仮想化基盤の管理部門と利用部門が連絡する仕組みを作るようにするような工夫が必要となる。

また、システム納品後、パッチ適用やシステム変更情報が反映されているドキュメントはあまりない。これを更新する仕組みが重要であるが、運用者は忙しいことが多いので、本来であれば、ドキュメントの更新を行う専任の方を割り当てたほうが良いと言われていますが、管理側に人を増やせない場合には、少しでも自動化して記録を残せるように、IT資産管理ソフトなどの活用も『維持し続ける』ためには重要なポイントとなります。

このように情報が集まることで、IT資産管理ができるようになり、管理する情報の精度を維持していれば、今後は簡単にIT資産管理ができる。ドキュメントがそろっていれば、棚卸確認だけで終わる。一つでも出来上がれば、残りは順々に調べていけば良いし、忙しければシステムリプレースのとき、システムの新しいものから確認していけば、少しずつIT資産管理している対象範囲が広がっていくはずだ。

【SAMACセッション】ITAMSの認証と効率化のための国際規格とJIS化の状況

ISO/IEC JTC1 SC7/WG21 JAPAN主査

IT資産管理規格群JIS原案作成委員会 委員長

JIS化検討WG リーダー 高橋 快昇 氏

IT資産を管理するためにはプロセスの明確化だけで無く,IT資産の情報を構造化し,標準を作ることで管理を省力化していくことが重要になってくる。そのためにISO/IEC 19770規格群がありJIS化も進んでいる。

IT資産を管理するためにはプロセスの明確化だけで無く,IT資産の情報を構造化し,標準を作ることで管理を省力化していくことが重要になってくる。そのためにISO/IEC 19770規格群がありJIS化も進んでいる。

規格群は,概要・プロセス・情報構造に大別できる。「概要」は,概要及び用語の規格(ISO/IEC 19770-5)がある。「プロセス」は,日本が中心になって開発した要求事項(ISO/IEC 19770-1:2017),開発中の監査・認証機関への要求事項(ISO/IEC 19770-11),マッピング作成ガイドライン(ISO/IEC 19770-8)がある。「情報構造」は,ソフトウェア識別(ISOIEC 19770-2),権利スキーマ(ISO/IEC 19770-3),資源利用測定(ISO/IEC 19770-4),開発中のハードウェア識別(ISO/IEC 19770-6),各種識別子の使い方(ISO/IEC 19770-7)などがある。

規格群におけるITアセットマネジメントの対象:IT資産としてのデジタルアセット,デジタル情報コンテンツアセット,データベース,ライセンス,契約だけでなく,ITアセットサービス,IT資産を使う人や物も含まれる。アウトソーサーが利用する端末や個人のスマートフォンなど会社所有でないIT機器もITアセットマネジメントの対象として考えられている。

プロセスの要求事項:ISO/IEC 19770-1:2017が要求事項の中心となる。全10箇条あり,1.スコープ,2.レファレンス,3.用語,4.組織の状況,5.リーダーシップ,6.計画,7.支援,8.運用,9.パフォーマンス評価,10.改善で構成され,箇条4からが実際の要求事項となっている。各箇条の概略を説明した。また,実際に運用するときの機能的管理のプロセスとしては,変更管理,データ管理,ライセンス管理,セキュリティ管理の他,財務管理,契約管理,サービスレベル管理,他のリスク管理などのプロセスが必要で,それらを実施するために,ITアセットのライフサイクルに沿った管理プロセスも重要いなってくる。これらは,組織の区分けを示したものでなく,プロセスを示している。

審査・認証機関のための要求事項:要求事項の規格が明示されたことで,審査・認証機関のための要求事項が規定できるようになった。情報セキュリティやITサービスマネジメントは審査機関で審査を行っているが,ITアセットマネジメントも同様なITアセットマネジメント固有の審査機関に対する要求事項が「マネジメントシステムの審査及び認証を行う機関に対する要求事項(ISO/IEC17021-1)に追加される形で規定されている。来年には出版される。

情報構造の規格群の説明:これらの規格群にはITアセットマネジメントの品質向上と省力化を目指す狙いがある。この二つを実現するためには,ITアセットマネジメントの情報構造を規格化して誰もが共通の認識を持つ必要がある。ここでは,ソフトウェア識別のための「SWID」,ライセンス定義のための「ENT」,IT資産がどれだけ動いているのかを識別するための「RUM」についてそれぞれ何が定義できて何ができるかについて概略を説明した。ハードウェア識別のためのタグ,情報構造の規格群の利用方法を記述するテクニカルレポートも開発についても簡単に触れた。

【SAMACセッション】SAMAC新管理基準の解説、JIS X 0164-1の最新版の概要

管理基準/評価規準策定WG

リーダー 田村 仁一 氏

現在の管理基準・評価規準は、ISO/IEC 19770-1:2012をベースに作成されている。2017年にISO/IEC 19770-1の3rdエディション『ITアセットマネジメントシステム-要求事項』が発行されており、当該規格は本年JIS化され、日本でもJIS X0164-1:2019として発行されている。これに合わせSAMACの新基準であるIT資産管理基準Ver1.0をリリースする予定である。基準のタイトルもISOに合わせソフトウェア資産管理基準からIT資産管理基準となる。

現在の管理基準・評価規準は、ISO/IEC 19770-1:2012をベースに作成されている。2017年にISO/IEC 19770-1の3rdエディション『ITアセットマネジメントシステム-要求事項』が発行されており、当該規格は本年JIS化され、日本でもJIS X0164-1:2019として発行されている。これに合わせSAMACの新基準であるIT資産管理基準Ver1.0をリリースする予定である。基準のタイトルもISOに合わせソフトウェア資産管理基準からIT資産管理基準となる。

SAMACの新基準では管理領域は15領域となる(現在の基準は9領域)。ISOではIT資産管理としてのプロセスを「8.運用」として1項目にまとめて記載しているが、それらをいくつかの領域に分けることで分かりやすい体系とした。

各管理領域の内容は次の通り、

1. 枠組:組織の状況の理解、適用範囲の決定、ITAMSの確立・維持

2. 方針:IT資産管理の方針・規程等の策定

3. 計画:リスクを分析・評価と対応、運用プロセスの定義と計画を策定

4. 体制:IT資産管理の管理体制・教育体制・監査体制の整備

5. コンピテンシー:IT資産管理のコンピテンシーを確立・維持

6. 文書管理:IT資産管理の文書を特定と管理

7. 運用管理:ITAMSの運用計画の策定、実施及び管理

8. 中核マネジメント:IT資産をライフサイクルにわたって管理するプロセス

9. ライセンスマネジメント:ソフトウェアライセンス等での要求事項等の管理プロセス

10. セキュリティマネジメント:関連するセキュリティ要求事項の順守

11. 他のプロセス:IT資産管理の効果的・効率的な実行のための追加プロセス

12. 外部委託・サービス:IT資産管理に関わる外部委託プロセスの管理

13. 複合責任:組織と要員間の複合的な責任の管理

14. モニタリング:IT資産管理の運用状況を監視、測定、分析及び評価

15. 改善:基準への不適合等の管理と必要な処置の実施

この15の管理領域(管理目標)には、それを満たすために必要な事項として、33の管理要件と89の管理項目が定義されている。これらは全て要求事項として位置づけられる。新基準については、現在最終的な見直し作業中であり、年内に評価基準と併せリリースを予定してい。リリース後CSCへのアップデート研修を計画している。英語版も作成予定だが、こちらは来年になる見込みである。